- 2018/8/15 17:13:25

- 类型:原创

- 来源:电脑报

- 报纸编辑:电脑报

- 作者:

网银支付、银行转账、注册账号、开通服务、找回账号密码……曾被作为人与人之间传情达意主要手段的短信已经时代舞台上退了下来,变成了各种验证码的聚集地,一些需要进行身份验证的个人金融服务尤其离不开短信验证码。

但短信验证码真的安全吗?

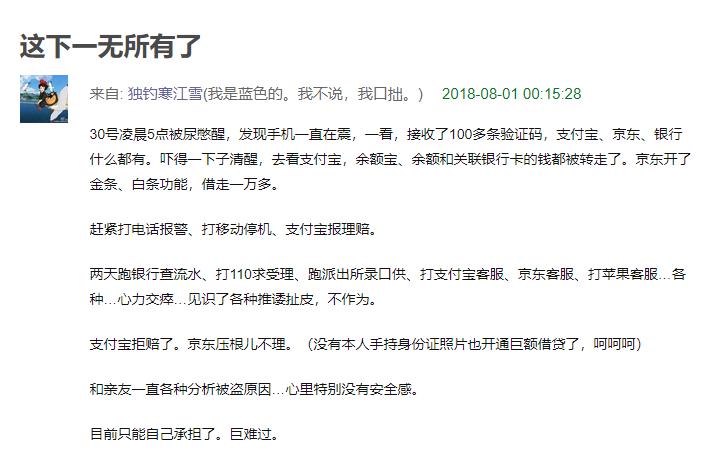

“这下一无所有了”

“100多条验证码,支付宝、京东、银行什么都有。”

7月30日凌晨5点,豆瓣网友“独钓寒江雪”被手机的震动惊醒,清醒之后他才意识到,不法分子已将他的支付宝、余额宝和关联银行卡里的余额转走,除此之外,还通过京东金条、白条功能借款10000多元人民币。

豆瓣网友发帖:一夜之间一无所有

该网友随即报警并联系手机运营商办理停机,由于涉事平台起初对当事人的情况并不了解,在索赔无果后,他将自己的经历整理成文发布在了豆瓣小组上。

“这下一无所有了。”这篇字里行间都透露着无助和绝望的文章发出后引来大量网友围观,就在人们惊魂未定之际,8月3日,微博网友“松ad江”一篇《记录一下支付宝,银行app被盗刷的情况》再度引发人们对“盗刷”的关注。

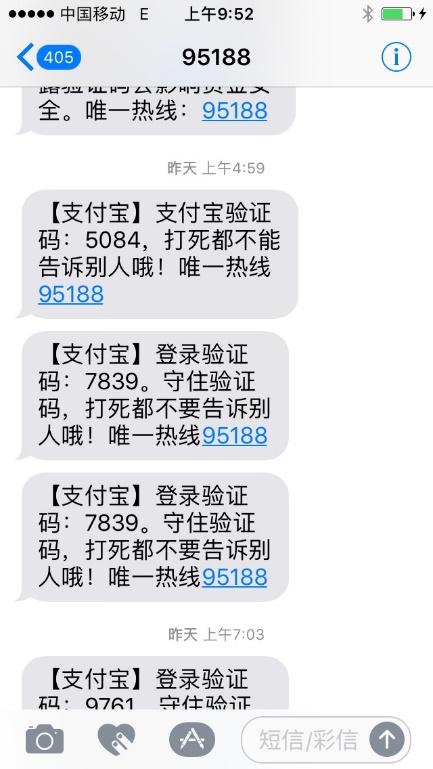

网友 @松ad江 的手机在盗刷过程中不停收到类似的验证码

在这个案件中,罪份子通过支付宝消费、贷款,买单吧消费,建设银行银行卡消费总计盗刷18696.29元,而这一切都发生在8月3号05:01到07:39这短短两个半小时之内。尽管这是一周内网络上曝光的第二起盗刷事件,但根据该网友事后前往派出所报案的反馈来看,类似的案件可能远不止这两起:“3号在派出所报案市公安局正好抓获了一位盗刷嫌疑人,跟我被盗的手法相似度很高。”

事实也的确如此,从上个月月底广州市公安机关召开的“打击新型违法犯罪战果”通报会上公布的数据来看,今年上半年,仅广州市内破获的电信诈骗案就同比增加了77.7%。这些电信诈骗案中,与本月初网络曝光的两起“盗刷”类似的不少——它们大都发生在深夜,受害人也都处于熟睡当中,对手机频繁收到各种金融、网贷业务验证码毫不知情。

那犯罪分子是如何获知受害人的短信内容的?类似的“盗刷”我们又该如何防范?

“GSM嗅探”:成本不到50元

“对我们圈内人来说,这样的‘盗刷’手段其实一点都不新鲜,”带着疑问,我们与一位移动通信安全从业人士取得了联系,他告诉记者:“虽然目前还没有看到相关的声明和通报,但从案件细节来看,基本上可以确定与‘GSM嗅探’有关。”

何为“GSM嗅探”?

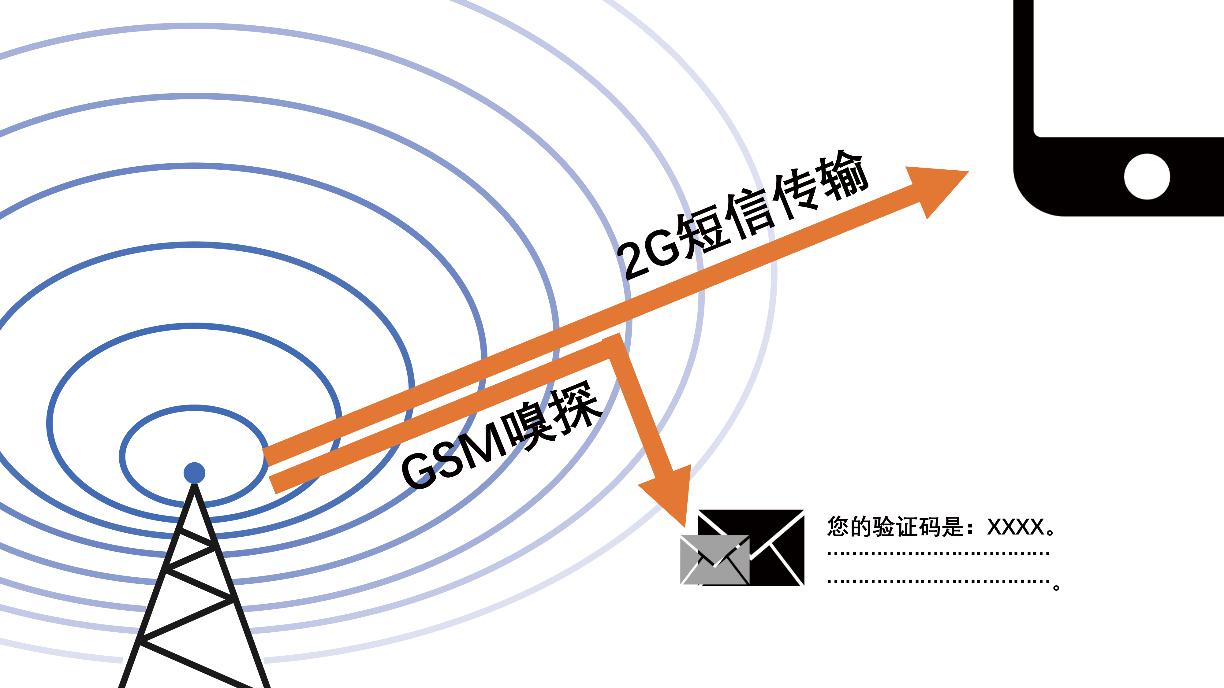

我们都知道,不管是早年的2G/3G、今天的4G还是正在铺路的5G,手机间的通讯很大程度上都要依赖运营商铺设的网络基站。以通话为例,当我们掏出拨打电话时,手机会向附近的基站发出通话请求,基站需要根据一定的识别凭据判断我们所处的基站覆盖范围,然后才能尝试与目标手机建立连接:如果对方与我们距离较近,通话数据只用在当地基站间传输,这就是本地通话;如果双方距离较远需要与其他基站进行连接,就需要进行传输距离长、过程更加复杂的长途通话了。

基站是连接移动设备的关键节点

值得注意的是,网络基站默认以无线电波的形式向四周发送信号的,在没有储存在SIM当中的IMSI识别码和通信协议的前提下,任何设备都能在基站覆盖范围内接收到该基站发送的所有信息。这同样也是伪基站垃圾短信的作案原理——只需借助一台大功率的伪基站设备,犯罪分子就能像四处派发小广告那样向伪基站附近的手机推送垃圾短信。

更重要的是,使用GSM协议的2G通道今天依旧没有完全被淘汰,而2G通道所使用的网络架构方式是完全开源的,进行传输数据时缺少必要的加密保护。毫不夸张的说,当下以2G为主要承载方式的短信内容,几乎是在空气中明文传输的。

收到大量验证码短信的同时,这些短信内容也被“GSM嗅探”方获知了

而没有加密的GSM短信传输也就给了不法分子可乘之机,借助一些特殊的监听设备,他们就能在GSM短信传输的途中读取这些短信内容。

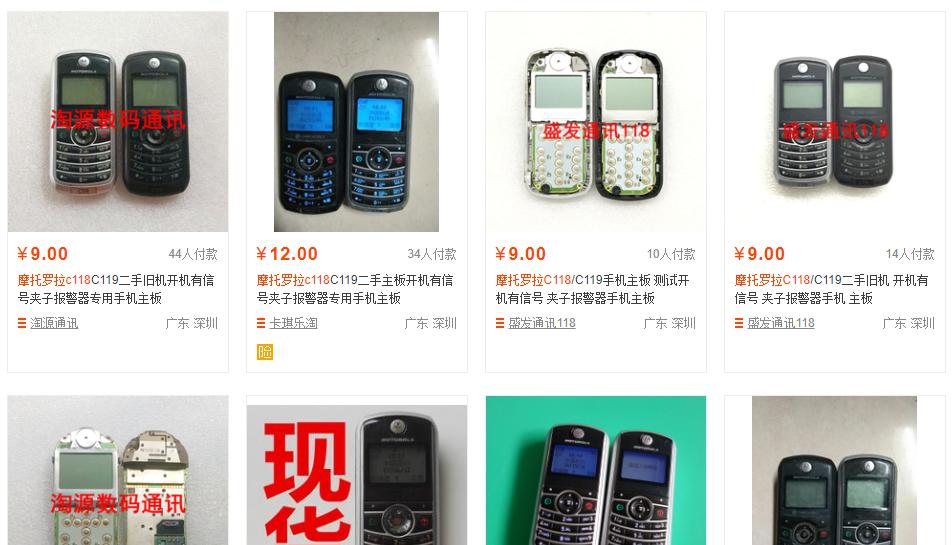

这里的“特殊设备”看似高端,实则非常廉价。

据相关人士介绍,“GSM嗅探”技术早在2010年左右就已经趋近成熟。2012年,GSM协议实现方案osmocomBB完全开源后,稍有阅读能力的人都能在无需掌握复杂网络通讯专业知识的前提下对GSM协议和功能进行增删。目前主流的“GSM 嗅探”技术就基于osmocomBB开源项目。

在此基础上,“GSM嗅探”的相关中文教程也在2013年左右出现在了国内。根据这套教程,制作一套用于“GSM嗅探”的设备所需材料在淘宝、京东等常见电商平台上都能买到,一部10块钱左右、带数据线的二手摩托罗拉C118功能机,加上一个最便宜只要二三十元的USB转串口模块,总成本还不到50元。

制作“GSM嗅探”设备常用的摩托罗拉C118价格已跌破10元

在这些廉价设备的基础上,只需将修改后的osmocomBB固件编译并刷入手机,一台可用于监听附近短信内容的“GSM嗅探”工具就制作完成了。

防不胜防,2G“退休”迫在眉睫

既然“GSM嗅探”是早就已经成熟的技术,门槛也如此之低,为何与之相关的犯罪事件到最近才开始集中出现呢?

这里的原因主要有四点。

首先,软、硬件门槛正在不断降低,“GSM嗅探”的核心部件成本已经从五年前的二三十元降至现在的十元不到,与之相关的编译、刷机教程则跳出了最初的“极客圈”,稍有阅读能力和动手能力便能实操。

其次,近年来移动支付和电子商务的发展已经让手机成为“验明正身”的关键一环,网银支付、银行转账、注册找回账号这类与个人财产安全息息相关的行为也大多与手机挂钩。

再次,不管是社交媒体、在线支付平台还是网上银行,我们日常生活中所接触到的各种网络服务基本上都已实现实名制,不法分子通过伪基站“撞库”等行为即可轻松获取我们的隐私信息,进而借助“GSM嗅探”实施“盗刷”。

“GSM嗅探”教程如今更以“新手”难度呈现

最后,稍加留意其实不难发现,尽管目前各大运营商都在逐步“退休”2G网络,但距离2G完全退出历史舞台还为时尚早。市面上不少双卡双待手机依然采用的是“单4G”待机模式,喜欢“一张4G流量卡用来上网,一张2G通话卡用作日常联系”的朋友,更是直接暴露在了GSM短信嗅探的风险之下。

正因为如此,具体到“如何防范”这个问题上,我们可以实际操作的部分其实十分有限。虽然对移动、联通用户而言,开通VoLTE服务让短信通过3G/4G网络传输的方法就能有效增加短信监听的难度,但仅凭个体用户的努力效果显然十分有限,打击“盗刷”需要用户自身小心谨慎、需要公安机关加大惩治力度,更需要运营商加快推进VoLTE甚至是RCS融合通信业务。

那些挤满了短信收件箱的验证码所承载的其实早已超出其本身安全性所能承受的限度,让GSM短信早日“下岗”,早日完成2G退网才是防范“盗刷”的关键所在。

报纸客服电话:4006677866 报纸客服信箱:pcw-advice@vip.sin*.c*m 友情链接与合作:987349267(QQ) 广告与活动:675009(QQ) 网站联系信箱:cpcw@cpcw*.c*m

Copyright © 2006-2011 电脑报官方网站 版权所有 渝ICP备10009040号